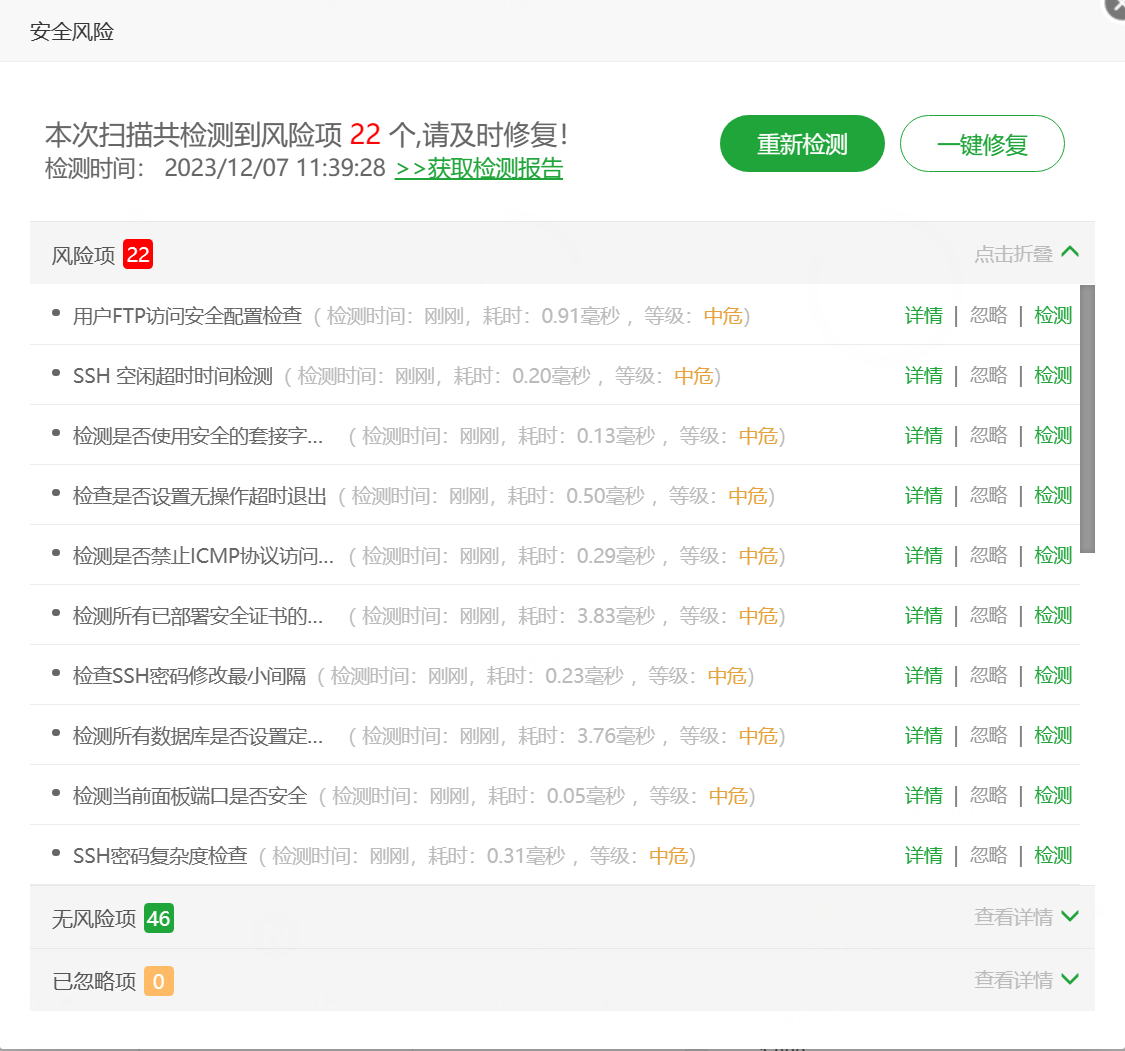

网站安全是非常重要的, 现在很多做灰黑的经常黑站挂垃圾网页, 所以我们一定要注意, 已知的漏洞之类的, 一定要去修复了, 今天打开宝塔看到出现了两个高危风险, 下面分享记录下解决流程:

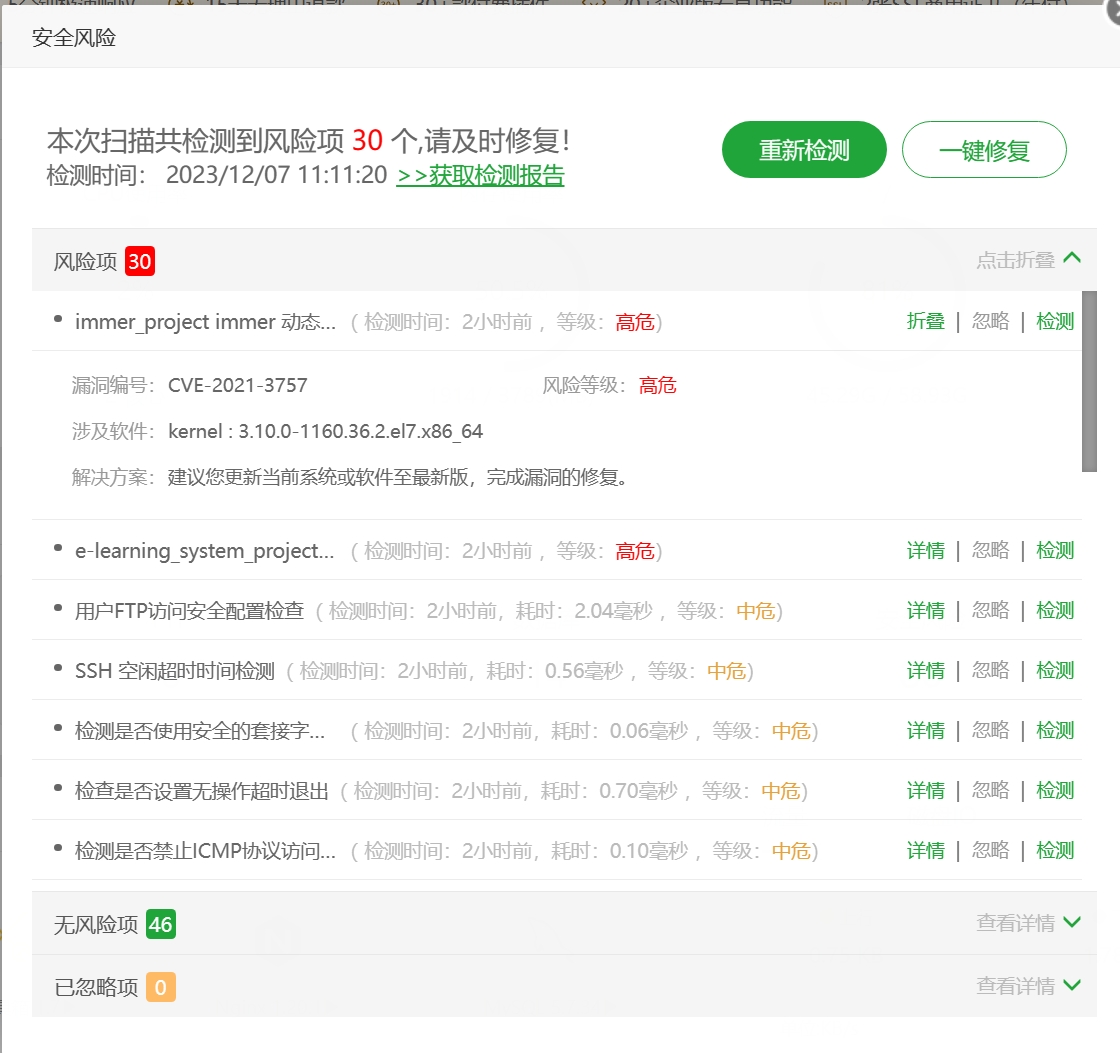

风险详情

一、immer_project immer 动态确定对象属性修改的控制不恰当

漏洞编号:CVE-2021-3757

风险等级:高危

涉及软件:kernel : xxxxxx

解决方案:建议您更新当前系统或软件至最新版,完成漏洞的修复。

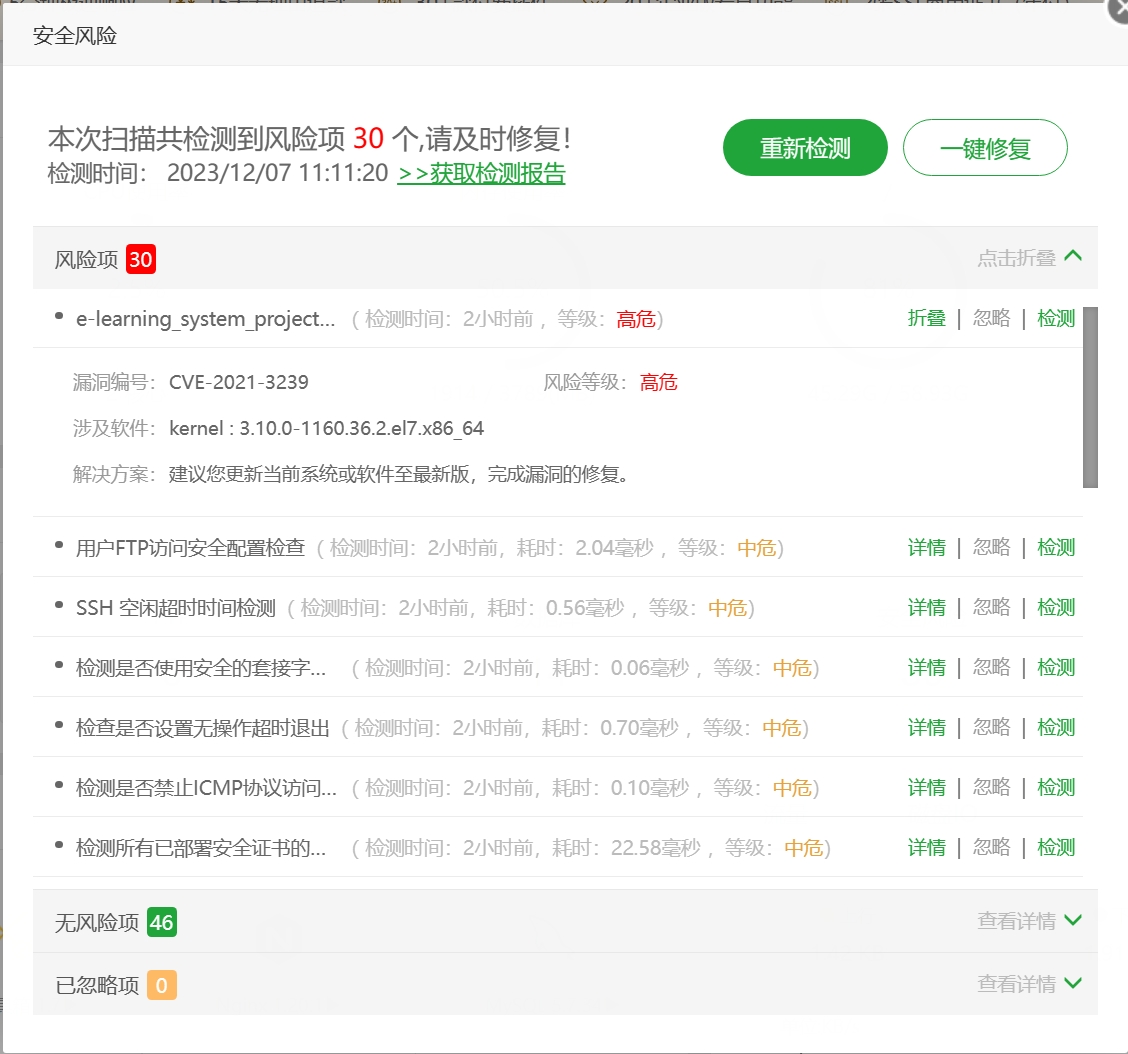

二、e-learning_system_project e-learning_system sql命令中使用的特殊元素转义处理不恰当(sql注入)

漏洞编号:CVE-2021-3239

风险等级:高危

涉及软件:涉及软件:kernel : 3.10.0-1160.36.2.el7.x86_64

解决方案:建议您更新当前系统或软件至最新版,完成漏洞的修复。

修复方法

其实宝塔的提示就已经说了修复方法了, 解决方案:建议您更新当前系统或软件至最新版,完成漏洞的修复。

所以我们只需要把对于的东西更新就可以了.

在网上看到还有类似的高危风险, 也是更新就可以了, 例如:

- polkit pkexec 本地提权漏洞(CVE-2021-4034)

- 漏洞编号:CVE-2021-4034

- 风险等级:高危

- 涉及软件:polkit : xxxxxx

- 运行: yum update polkit

重要准备

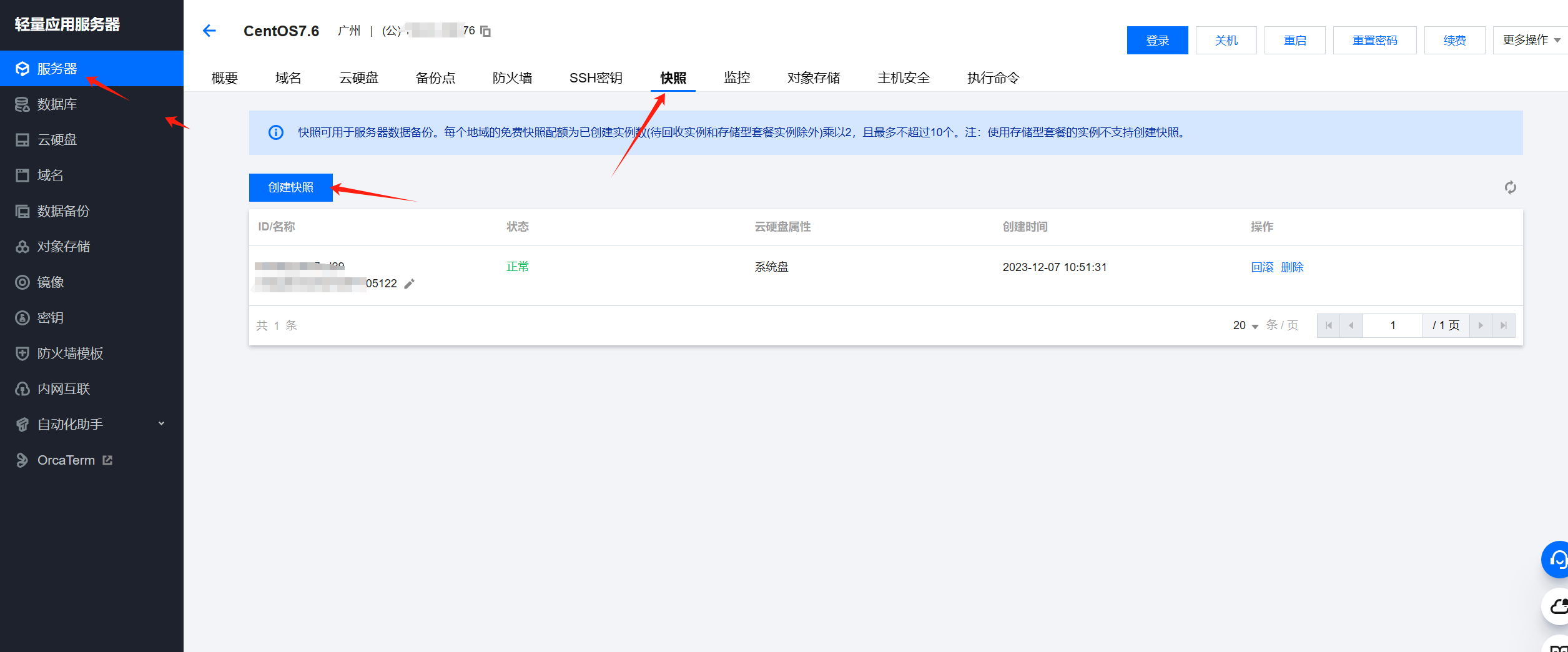

在这之前, 记得先给自己的服务器创建一个快照, 如果出现了意外就可以恢复备份

在这之前, 记得先给自己的服务器创建一个快照, 如果出现了意外就可以恢复备份

在这之前, 记得先给自己的服务器创建一个快照, 如果出现了意外就可以恢复备份

备份数据是个好习惯, 一定要养成.

以腾讯云轻量为例:

在服务器控制台 找到选中自己的服务器点击来后, 就可以看看到快照选项, 点击创建快照即可, 其他厂商的服务器也是大同小异.

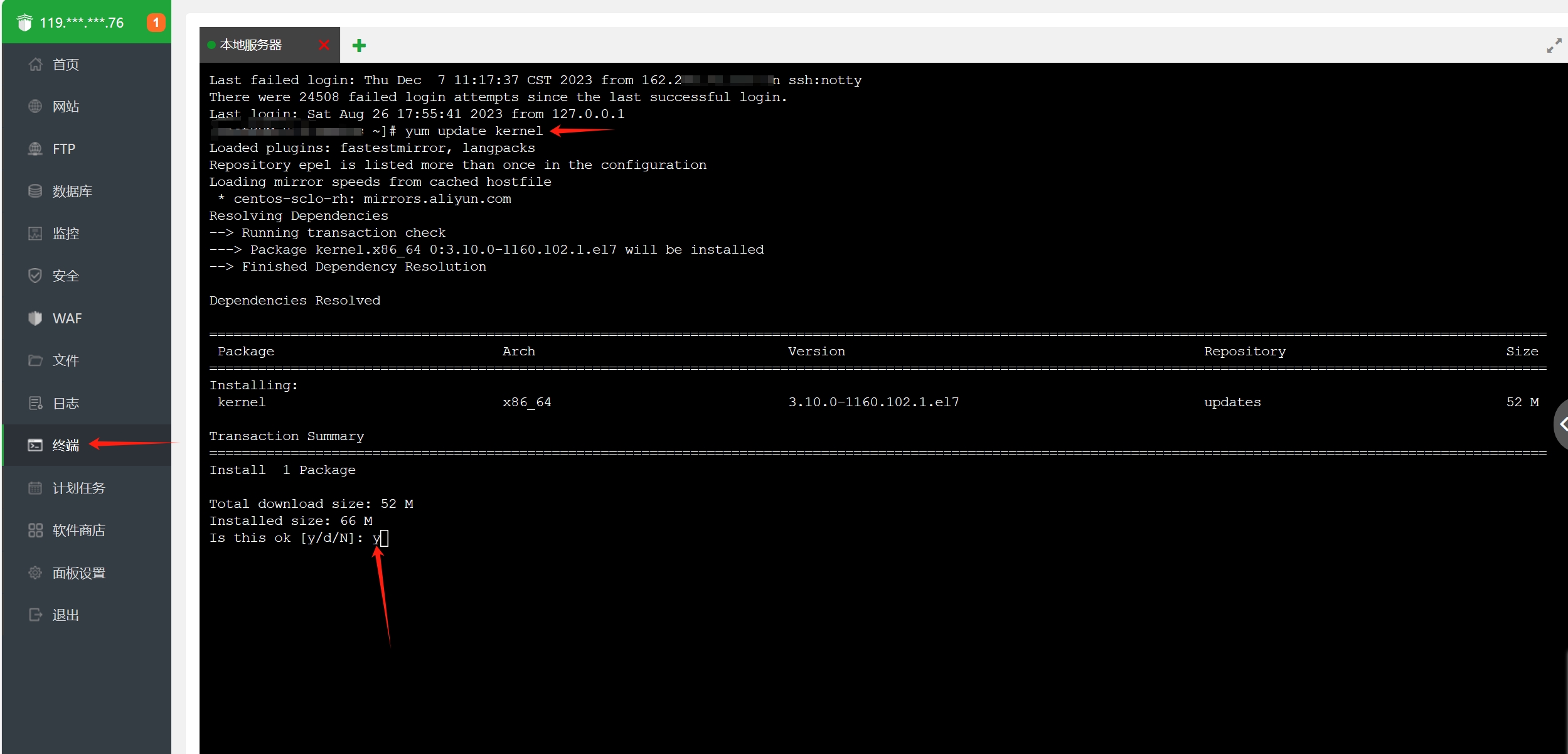

开始修复

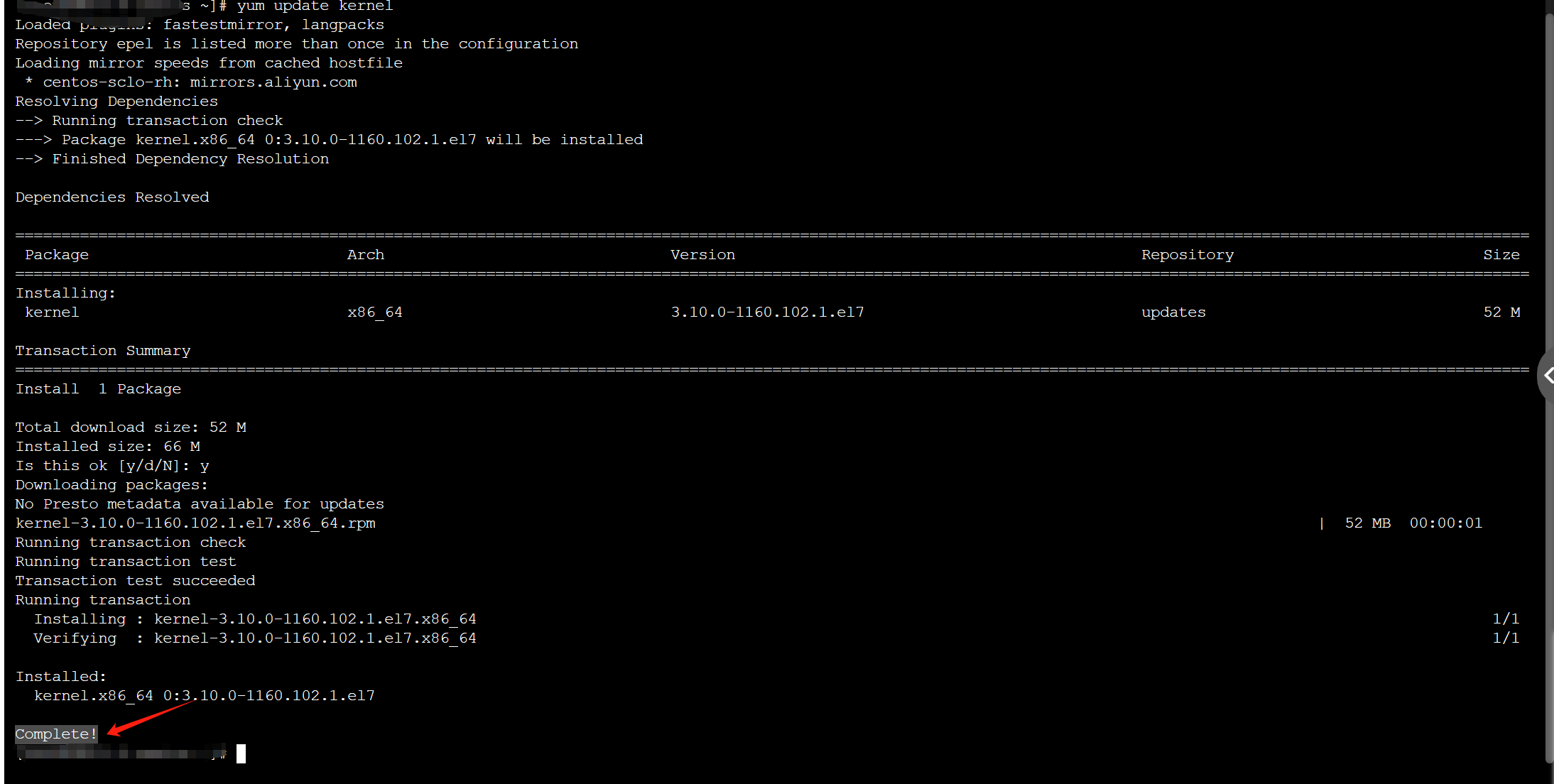

在宝塔里面点击终端>输入下面的命令既可以修复(centos):

yum update kernel如果是Ubuntu的命令 应该是:

sudo yum update kernel输入之后按下回车>等一会会提示你输入y 然后按下回车确认

最后等待出现:Complete! 即代表完成.

然后重启服务器

在宝塔终端里面你可以直接输入:

reboot进行重启服务器.

如果是Ubuntu则是:

sudo reboot重启完成之后, 再看风险检测, 你会发现这个高危风险已经没有了, 解决!

其他建议

- 无法升级软件修复包的,可使用以下命令删除pkexec的SUID-bit权限来规避漏洞风险:chmod 0755 /usr/bin/pkexec

- 示例:

- # ll /usr/bin/pkexec-rwsr-xr-x 1 root root /usr/bin/pkexec

- # chmod 0755 /usr/bin/pkexec

- # ll /usr/bin/pkexec-rwxr-xr-x 1 root root /usr/bin/pkexec

- 执行前权限一般为-rwsr-xr-x ,删除SUID-bit权限后一般为-rwxr-xr-x

- 示例:

- CentOS 7的用户可通过yum update polkit升级修复(云安全中心Linux软件漏洞已支持检测修复),Centos 5、6、8官方已终止生命周期 (EOL)维护,建议停止使用;

- RedHat用户建议联系红帽官方获取安全修复源后执行yum update polkit升级修复(云安全中心Linux软件漏洞已支持检测修复);

- Alibaba Cloud Linux的用户可通过yum update polkit升级修复(云安全中心Linux软件漏洞已支持检测修复);

- Anolis OS(龙蜥)的用户可通过yum update polkit升级修复(云安全中心Linux软件漏洞已支持检测修复);

- Ubuntu 18.04 LTS、Ubuntu 20.04 LTS的用户可通过apt update policykit-1升级修复,Ubuntu 14.04、16.04、12.04官方已终止生命周期 (EOL)维护,修复需要额外付费购买Ubuntu ESM(扩展安全维护)服务,建议停止使用;

- 其他Linux发行版操作系统OS建议联系官方寻求软件包修复源。